martes, 15 de febrero de 2011

martes, 8 de febrero de 2011

Truco Registro.

Personalización Windows 7 con Regedit

Para hacer una copia de seguridad del registro de Windows pulsamos sobre Inicio > Ejecutar y escribimos regedit luego pulsamos Intro, nos aparecerá el Editor del registro, ahora debemos de pulsar en Archivo > Exportar, entonces nos saldrá un cuadro en el que podremos indicar donde queremos guardar nuestra copia, elegimos la ruta que más nos convenga y lo guardamos.

Con esto ya tenemos nuestra copia de seguridad del registro de Windows por si más adelante la necesitamos.

Para abrir el Editor del Registro de Windows:

- Hacemos clic en el botón de Inicio

- Escribimos

regediten el cuadro de búsqueda - Si aparece un mensaje de seguridad de UAC (Control de Cuentas de Usuario), hacemos clic en Sí.

- Cambiar el número de filas o columnas del intercambiador de tareas (Alt + Tab): Tenemos que ir a la cadena

HKEY_CURRENT_USER\Control Panel\Desktop. El valor a cambiar esCoolSwitchColumnspara las columnas, yCoolSwitchRowspara las filas. Y tendremos que cambiar el número (7 por defecto para las columnas y 3 para las filas) por el que queramos. - Mostrar el Aero en cámara lenta: Tenemos que ir a la cadena

HKEY_CURRENT_USER\Software\Microsoft\Windows\DWM. Tendremos que localizar el valorAnimationsShiftKey, y para activar la cámara lenta en Aero cuando presionemos la teclaSHIFT, debemos cambiar el valor (si está en 0) por un 1. Para desactivarlo haremos lo contrario. Posteriormente, en la barra de búsquedas del menú inicio, tecleamoscmd, y haciendo clic derecho, lo ejecutamos como Administrador. Aceptamos si nos aparece un mensaje de UAC, y en la consola escribimosnet stop uxsms & net start uxsms.

jueves, 3 de febrero de 2011

ejercicio comandos linux

Ejercicio:

Ejecuta nano fichero4.txt. Páralo y mándalo al segundo plano. Comprueba que está en segundo plano. Ejecuta nano fichero5.txt directamente en segundo plano. Vuelve a poner activo mandando al primer plano el primer proceso. Mata el segundo proceso. Comprueba que ya no hay procesos asociados a la terminal.

Abrimos el terminal de ubuntu.

- Creamos el siguiente fichero con el comando nano > nano fichero4.txt

- Se abrira el cuadro, lo detenemos con Ctrl+Z

- Ponemos jobs para ver el estado del proceso.

- Creamos un nuevo fichero --> nano fichero5.txt &

- Ponemos activo el primer fichero > fg %

- Eliminamos el segundo proceso --> kill %

- A continuación ponemos jobs para comprobarlo.

Abrimos el terminal de ubuntu.

- Creamos el siguiente fichero con el comando nano > nano fichero4.txt

- Se abrira el cuadro, lo detenemos con Ctrl+Z

- Ponemos jobs para ver el estado del proceso.

- Creamos un nuevo fichero --> nano fichero5.txt &

- Ponemos activo el primer fichero > fg %

- Eliminamos el segundo proceso --> kill %

- A continuación ponemos jobs para comprobarlo.

miércoles, 2 de febrero de 2011

procesos innecesarios de windows 7

procesos que se pueden deshabilitar:

* Windows Search (WSearch): Indexa archivos, correo electrónico y otro tipo de contenido para agilizar las búsquedas.

* Servicio de usocompartido de red del Reproductor de Windows Media (WMPNetworkSvc): Comparte las bibliotecas del Reproductor de Windows Media con otros dispositivos multimedia y reproductores en red.

* Captura SNMP (SNMPTRAP): Recibe mensajes del protocolo SNMP (Servicio de Protocolo simple de administración de redes) y los retransmite a los programas de administración de SNMP que se estén ejecutando en el equipo.

* Directiva de extracción de tarjetas inteligentes (SCPolicySvc): Permite configurar el sistema para bloquear el escritorio del usuario al quitar latarjeta inteligente.

* Tarjeta inteligente (SCardSvr): Administra el acceso a tarjetas inteligentes leídas por el equipo.

* Registro remoto (RemoteRegistry): Permite modificar el registro a usuarios remotos.

* Ubicador de llamada a procedimiento remoto (RpcLocator): Utilizado para RPC en versiones anteriores de Windows. Actualmente sólo está presente por motivos de compatibilidad.

* Parental Controls (WPCSvc): Utilizado para el control parental en Windows Vista. Se mantiene sólo por motivos de compatibilidad.

* Archivos sin conexión (CscService):Realiza actividades demantenimiento en la caché de archivos sin conexión, responde a eventos de inicio y cierre de sesión del usuario, implementa la información interna de la API pública y procesa eventos interesantes para los interesados en las actividades de archivos sin conexión y los cambios de estado de la caché.

* Agente de Protección de acceso a redes (napagent): Administra información de los equipos de una red para garantizar que tengan el software y la configuración dictadas por directivas de mantenimiento. No es necesario para una red de un hogar.

* Net Logon (Netlogon):Mantiene un canal seguro entre el equipo y el controlador dedominio para autenticar usuarios y servicios. No es necesario para una red de un hogar.

* Servicio del iniciador iSCSI de Microsoft (MSiSCSI): Administra las sesiones SCSI de Internet (iSCSI) de este equipo a los dispositivos iSCSI remotos.

* Aplicaciónauxiliar IP (iphlpsvc): Proporciona conectividad de túnel mediante tecnologías de transición IPv6 (6to4, ISATAP, Proxy de puerto y Teredo) e IP-HTTPS. La mayoría de los ISP no utilizan ninguno de los dos.

* Cliente de seguimiento de vínculos distribuidos (TrkWks): Mantiene los vínculos entre archivos NTFS dentro de un equipo o entre equipos de una red. Se puede desactivar si no utilizas enlaces simbólicos en Windows.

* Propagación de certificados (CertPropSvc): Copia los certificados de usuario y certificados raíz de tarjetas inteligentes en el almacén de certificados del usuario actual, detecta la inserción de una tarjeta inteligente en un lector de tarjetas inteligentes y, si es necesario, instala el minicontrolador Plug and Play para tarjetas inteligentes.

* BranchCache (PeerDistSvc): Este servicio almacena en caché el contenido de la red de los sistemas del mismo nivel de la subredlocal . Es un servicio pensado para redes corporativas.

* Servicio de compatibilidad con Bluetooth (bthserv): Permite la detección y asociación de dispositivos Bluetooth remotos. Se puede desactivar si no vas a utilizar dispositivos Bluetooth.

* Windows Search (WSearch): Indexa archivos, correo electrónico y otro tipo de contenido para agilizar las búsquedas.

* Servicio de uso

* Captura SNMP (SNMPTRAP): Recibe mensajes del protocolo SNMP (Servicio de Protocolo simple de administración de redes) y los retransmite a los programas de administración de SNMP que se estén ejecutando en el equipo.

* Directiva de extracción de tarjetas inteligentes (SCPolicySvc): Permite configurar el sistema para bloquear el escritorio del usuario al quitar la

* Tarjeta inteligente (SCardSvr): Administra el acceso a tarjetas inteligentes leídas por el equipo.

* Registro remoto (RemoteRegistry): Permite modificar el registro a usuarios remotos.

* Ubicador de llamada a procedimiento remoto (RpcLocator): Utilizado para RPC en versiones anteriores de Windows. Actualmente sólo está presente por motivos de compatibilidad.

* Parental Controls (WPCSvc): Utilizado para el control parental en Windows Vista. Se mantiene sólo por motivos de compatibilidad.

* Archivos sin conexión (CscService):Realiza actividades de

* Agente de Protección de acceso a redes (napagent): Administra información de los equipos de una red para garantizar que tengan el software y la configuración dictadas por directivas de mantenimiento. No es necesario para una red de un hogar.

* Net Logon (Netlogon):Mantiene un canal seguro entre el equipo y el controlador de

* Servicio del iniciador iSCSI de Microsoft (MSiSCSI): Administra las sesiones SCSI de Internet (iSCSI) de este equipo a los dispositivos iSCSI remotos.

* Aplicación

* Cliente de seguimiento de vínculos distribuidos (TrkWks): Mantiene los vínculos entre archivos NTFS dentro de un equipo o entre equipos de una red. Se puede desactivar si no utilizas enlaces simbólicos en Windows.

* Propagación de certificados (CertPropSvc): Copia los certificados de usuario y certificados raíz de tarjetas inteligentes en el almacén de certificados del usuario actual, detecta la inserción de una tarjeta inteligente en un lector de tarjetas inteligentes y, si es necesario, instala el minicontrolador Plug and Play para tarjetas inteligentes.

* BranchCache (PeerDistSvc): Este servicio almacena en caché el contenido de la red de los sistemas del mismo nivel de la subred

* Servicio de compatibilidad con Bluetooth (bthserv): Permite la detección y asociación de dispositivos Bluetooth remotos. Se puede desactivar si no vas a utilizar dispositivos Bluetooth.

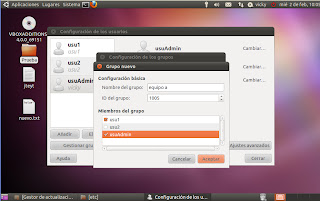

Ejercicios: USUARIOS-GRUPOS Ubuntu 10.10

Ubuntu 10.10:

1. Crea un usuario denominado “usuAdmin” con privilegios de administrador y los usuarios normales “usu1” y “usu2”.

Sistema > Administracion >Usuarios y grupos.

Sistema > Administracion >Usuarios y grupos.

2. Crea la estructura de archivos y directorios de la imagen con el usuario “usuAdmin”.

3. Crea el grupo de usuarios “equipoa” y añade a ellos “usuAdmin” y “usu1”.

Sistema > Administración > Usuarios y Grupos > Gestionar grupos.

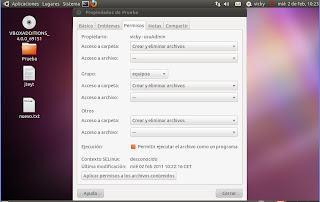

4. Crea los siguientes permisos:

Botón derecho sobre el archivo o carpeta > propiedades > permisos.

Botón derecho sobre el archivo o carpeta > propiedades > permisos.

- Los usuarios del grupo “equipoa” deben poder leer y escribir los documentos de todas las carpetas.

- El usuario “usu2” sólo puede leer y copiar los documentos de la carpeta “documentos” y “varios”.

- Los usuarios del grupo “equipoa” deben de poder crear ficheros y carpetas dentro de los directorios “documentos” y “personal”, pero no dentro de la carpeta “varios”.

- El usuario “usu2” sólo debe poder crear ficheros y carpetas dentro del directorio “varios”.

- El usuario “usu2” no puede acceder al cdrom.

martes, 1 de febrero de 2011

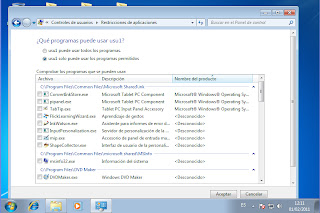

Ejercicios: USUARIOS-GRUPOS (Windows7)

1. Crea un usuario denominado “usuAdmin” con privilegios de administrador y los usuarios normales “usu1” y “usu2”.

Panel de control > Cuentas de Usuario > Agregar o quitar cuentas de usuario.

3. Crea los siguientes permisos:

Compartir Con > Usuarios especificos

El usuario “usu1” debe de poder crear ficheros y carpetas dentro de los directorios “documentos” y “personal”, pero no dentro de la carpeta “varios”.

5. Establece la configuración necesaria para que el usuario “usu1” sólo pueda acceder al ordenador de lunes a viernes de 10.00 a 13.00, que pueda jugar a juegos clasificados para mayores de 7 años y que pueda ejecutar sólo la aplicación elegida por ti.

6. ¿Deberían tener todos los usuarios contraseña de acceso? ¿Por qué?

Si, para evitar el acceso de personas no deseadas en la cuenta, incluso para evitar posibles ataques de hackers.

7. ¿Y la cuenta de invitado? ¿Por qué debería o por qué no debería estar activada?

La cuenta de invitado debe estar desactivada si queremos mantener los permisos a los usuarios estandar del equipo, si estuviera activada cualquier usuario podría acceder a los ficheros del sistema.

8. Crea el grupo de usuarios “equipoA”. Añade “usu1” y “usu2” este grupo. Realiza los cambios oportunos para que todos los usuarios del grupo “equipoA” puedan crear ficheros dentro de la carpeta “documentos” y no puedan hacerlo en la carpeta “personal”.Comprueba los cambios realizados.

Equipo > Administrar > Usuarios y Grupos locales > Grupos.

desde la configuración avanzada > propiedades > seguridad.

ejercicios.

Busca para qué sirven las siguientes órdenes de Windows y utilízalas.

1. CD ; DIR ; MD ; RD ; RD /S ; COPY ; XCOPY ; DEL ; MOVE ; TREE ; REN ; ATTRIB;

CD > muestra el nombre del directorio actual o cambia de directorio.

DIR > muestra la lista de subdirectorios y archivos en un directorio.

MD > crea un directorio.

RD > elimina un directorio.

RD /S > quita todos los directorios y archivos del directorio además del mismo directorio.

COPY > copia uno o mas archivos en otra ubicación.

XCOPY > copia arboles de archivos y directorios.

DEL > elimina uno o mas archivos.

MOVE > mueve archivos y cambia el nombre a archivos y directorios.

TREE > muestra de forma grafica la estructura de carpetas de un a unidad o ruta.

REN > cambia el nombre de uno o mas archivos.

ATTRIB > muestra o cambia los atributos de un archivo.

2. Establece la propiedad de oculto al archivo “doc2.doc"

attrib +h C:\prueba\documentos\doc2.doc

1. CD ; DIR ; MD ; RD ; RD /S ; COPY ; XCOPY ; DEL ; MOVE ; TREE ; REN ; ATTRIB;

CD > muestra el nombre del directorio actual o cambia de directorio.

DIR > muestra la lista de subdirectorios y archivos en un directorio.

MD > crea un directorio.

RD > elimina un directorio.

RD /S > quita todos los directorios y archivos del directorio además del mismo directorio.

COPY > copia uno o mas archivos en otra ubicación.

XCOPY > copia arboles de archivos y directorios.

DEL > elimina uno o mas archivos.

MOVE > mueve archivos y cambia el nombre a archivos y directorios.

TREE > muestra de forma grafica la estructura de carpetas de un a unidad o ruta.

REN > cambia el nombre de uno o mas archivos.

ATTRIB > muestra o cambia los atributos de un archivo.

2. Establece la propiedad de oculto al archivo “doc2.doc"

attrib +h C:\prueba\documentos\doc2.doc

Busca para qué sirven las siguientes órdenes de Linux y utilízalas:

1. ls ; ls –l ; cd ; cp; mkdir ; rmdir; rm –r ; mv ; pwd;

ls > Muestra información acerca de los ARCHIVOS (del directorio actual por defecto).

ls -l > Muestra un archivo por cada linea.

cd > Esto lo que hace es que te lleva a tu carpeta personal directamente y estemos donde estemos.

cp > Copia origen a destino , o varios origenes a directorio.

mkdir > crea los directorios si no existen ya.

rmdir > elimina los directorios si estan vacios.

rm -r > remover el archivo, borra los directorios y sus contenidos recursivamente.mv > Renombra origen a destino, o mueve origenes a directorio.

pwd > muestra donde estas situado.

Suscribirse a:

Comentarios (Atom)